当你点击博客中的外链时,浏览器默认会将当前页面的URL作为**Referrer(引用来源)**传递给目标网站。这一机制虽然有助于统计流量来源,但也可能泄露读者隐私。本文将从技术原理、隐私风险、配置方法等角度,探讨个人博客是否需要开启「禁止传递Referrer」功能。

Referrer是什么?为什么需要关注?

Referrer(HTTP Referer)**是HTTP请求头中的一个字段,用于告知目标网站用户是从哪个页面跳转而来。例如:

- 当读者从你的博客文章页点击跳转到百度时,百度的服务器会收到类似这样的信息:

关注它的核心原因:

-

隐私泄露:可能暴露读者阅读路径(如文章ID、分类目录等)

-

安全风险:管理后台路径可能被第三方捕获(如 `/zb_system`)

-

数据干扰:某些网站会通过Referrer限制访问(如付费墙检测来源)

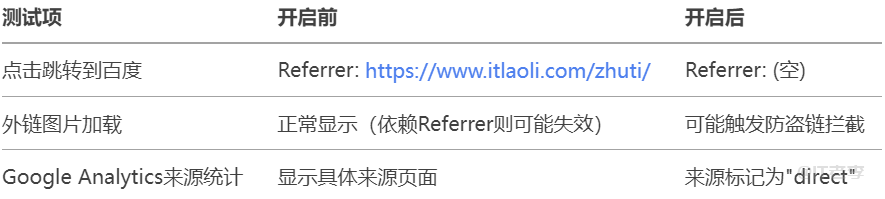

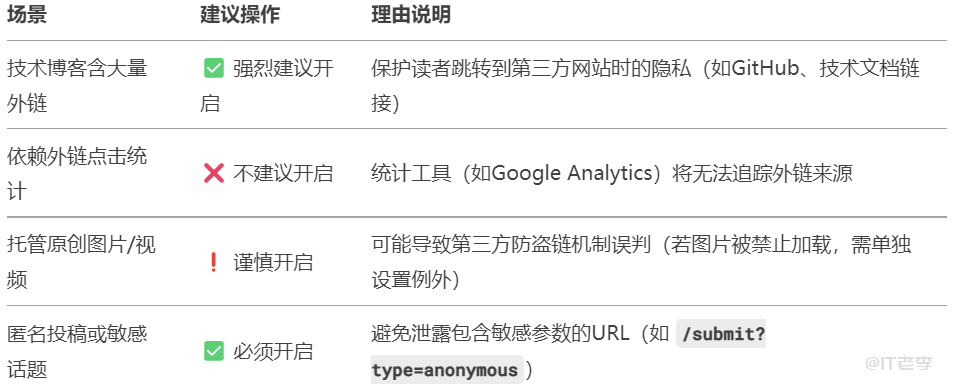

个人博客开启「禁止Referrer」的利弊分析

如何通过Nginx配置实现?

方法1:全局禁止Referrer传递(推荐)

在Nginx的服务器配置中添加以下响应头:

BASIC

BASICserver {

listen 80;

server_name itlaol.com;

# 启用严格隐私模式

add_header Referrer-Policy "no-referrer";

# 可选:兼容旧版浏览器的meta标签

add_header Set-Cookie "referrer_policy=no-referrer; Path=/; Max-Age=31536000";

}方法2:按目录灵活控制

BASIC

BASIClocation / {

# 默认禁止Referrer

add_header Referrer-Policy "no-referrer";

}

location /stats/ {

# 允许统计页面的Referrer传递

add_header Referrer-Policy "unsafe-url";

}方法3:传统HTML兼容方案

BASIC

BASIC<meta name="referrer" content="no-referrer">开启后的效果验证

手动测试:

在博客中插入测试外链,用浏览器开发者工具查看请求头:

BASIC

BASIC# 预期结果

Referer: (空值或仅显示域名)在线工具检测:

使用 [SecurityHeaders.com] 扫描博客,检查`Referrer-Policy`是否生效。

副作用检查:

确认图片/视频等资源仍能正常加载(若开启导致资源被防盗链拦截,需调整策略)。

进阶安全建议(组合防护)

增强内容安全策略:

BASIC

BASICadd_header Content-Security-Policy "default-src 'self'; script-src 'unsafe-inline'";防御点击劫持:

BASIC

BASICadd_header X-Frame-Options "SAMEORIGIN";防止MIME类型嗅探:

BASIC

BASICadd_header X-Content-Type-Options "nosniff";决策流程图:我该如何选择?

BASIC

BASICgraph TD

A[你的博客有外链吗?] -->|无| B[无需特殊配置]

A -->|有| C[是否重视读者隐私?]

C -->|是| D[是否依赖外链统计?]

C -->|否| E[保持默认即可]

D -->|是| F[仅对敏感页面开启]

D -->|否| G[全局开启]

F --> H[使用Nginx按目录控制]

G --> I[配置Referrer-Policy头]写在最后

对于绝大多数个人博客而言,**开启Referrer限制是利大于弊的选择**。这一设置不仅能提升读者的隐私保护级别,还能减少潜在的安全风险。通过简单的Nginx配置即可实现,且对博客功能影响极小(除非你深度依赖外链数据统计)。

如果你仍有顾虑,不妨尝试**渐进式调整**:

-

先对 `/privacy/` 目录下的页面开启限制

-

观察一周内的统计数据变化

-

若无明显影响,再逐步扩大到全站

技术本应为内容服务,而非束缚。愿每一位博主都能在隐私与功能之间找到自己的平衡点。立即行动复制文中的Nginx代码片段,花5分钟为你的博客加一道隐私防护盾。

《个人博客是否应该禁止浏览器跳转时携带Referrer?一份全面指南》留言数:0